Hacking ético

¿Qué es el Hacking Ético?

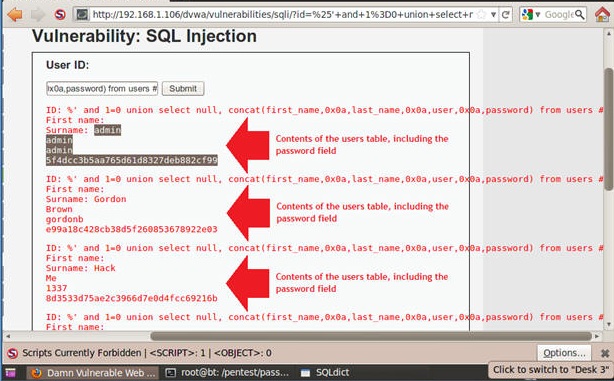

El hacking ético, o pentesting (pruebas de penetración), consiste en evaluar de manera proactiva la seguridad de un sistema informático, red o aplicación. Esto se realiza identificando y explotando vulnerabilidades de forma controlada y autorizada. A diferencia de los hackers maliciosos, los hackers éticos trabajan con el consentimiento de los propietarios de los sistemas, con el fin de mejorar su seguridad en lugar de comprometerla.

Principios del Hacking Ético

Consentimiento y Legalidad: Los hackers éticos obtienen el permiso explícito del propietario del sistema antes de realizar cualquier prueba, asegurándose de actuar dentro de los límites legales.

Confidencialidad: Toda la información obtenida durante las pruebas es tratada de manera confidencial. Los hackers éticos están comprometidos a no divulgar ningún dato sin la autorización del cliente.

Integralidad: Los hackers éticos deben garantizar que sus acciones no alteren ni destruyan los datos del sistema que están evaluando. La integridad de la información debe mantenerse en todo momento.

Informes detallados: Al finalizar las pruebas, los hackers éticos proporcionan informes detallados sobre las vulnerabilidades encontradas y recomendaciones para corregirlas.

Importancia del Hacking Ético

El hacking ético es clave para fortalecer la ciberseguridad. Sus ventajas incluyen:

Prevención de ataques: Al identificar fallas antes de que los atacantes las exploten, se reducen los riesgos de ciberataques.

Cumplimiento normativo: Muchas regulaciones y estándares de la industria, como el GDPR o el PCI-DSS, requieren que las organizaciones realicen pruebas regulares de seguridad. El hacking ético ayuda a cumplir con estos requisitos.

Protección de la reputación: Una postura sólida de seguridad previene incidentes que puedan afectar la imagen de la empresa.

Mejora continua: Las pruebas periódicas permiten mejorar las defensas de seguridad de forma continua.

Diferencias entre Hacking Ético y Hacking Malicioso

Aunque ambos tipos de hacking utilizan técnicas similares para identificar y explotar vulnerabilidades, sus intenciones y métodos son radicalmente diferentes:

Intención: Los hackers maliciosos buscan beneficios personales o causar daño, mientras que los hackers éticos buscan proteger.

Permiso: Los hackers maliciosos actúan sin consentimiento; los éticos siempre tienen autorización.

Impacto: Los hackers maliciosos pueden causar pérdidas financieras o de datos; los éticos previenen estos problemas.

Hackers y Crackers: Una diferencia importante

La confusión entre hackers y crackers es común. Un hacker es alguien con habilidades avanzadas que busca entender y mejorar sistemas informáticos. Un cracker, por otro lado, usa esas habilidades para causar daño o beneficio personal de manera no autorizada.

Diferenciando Hackers y Crackers

Un hacker es una persona con habilidades avanzadas en informática y tecnología que utiliza su conocimiento para explorar, comprender y, en muchos casos, mejorar los sistemas informáticos y redes.

Un cracker es una persona que utiliza sus habilidades avanzadas en informática y tecnología para acceder a sistemas informáticos, redes y datos de manera no autorizada y con intenciones maliciosas. A diferencia de los hackers éticos, los crackers buscan explotar vulnerabilidades para obtener beneficios personales, causar daños o ambas cosas.

Los tipos de sombrero en hacking

Sombrero Blanco (White Hat). Los hackers de sombrero blanco son también conocidos como hackers éticos. Trabajan con el permiso de los propietarios de sistemas y redes para identificar y corregir vulnerabilidades.

Sombrero Negro (Black Hat). Los hackers de sombrero negro son individuos maliciosos que explotan vulnerabilidades sin permiso para obtener beneficios personales, causar daño o ambos.

Sombrero Gris (Gray Hat). Los hackers de sombrero gris se sitúan entre los de sombrero blanco y negro. Aunque a veces actúan sin permiso, no tienen intenciones maliciosas y pueden informar las vulnerabilidades encontradas a los propietarios de los sistemas.

Sombrero Rojo (Red Hat). Los hackers de sombrero rojo, también conocidos como cazadores de hackers, se enfocan en detener a los hackers de sombrero negro. Utilizan métodos agresivos y a veces ilegales para combatir las amenazas cibernéticas.

Cómo convertirse en un hacker ético

Para convertirse en un hacker ético, se requiere una combinación de conocimientos técnicos, habilidades prácticas y certificaciones reconocidas. Algunos pasos clave incluyen:

Educación: Adquirir una base sólida en informática y ciberseguridad a través de estudios formales o cursos en línea.

Certificaciones: Obtener certificaciones como CEH (Certified Ethical Hacker), OSCP (Offensive Security Certified Professional) o CISSP (Certified Information Systems Security Professional) puede abrir muchas puertas en esta carrera.

Experiencia Práctica: La experiencia en el mundo real es crucial. Participar en desafíos de hacking ético, como CTF (Capture The Flag), y trabajar en proyectos prácticos puede mejorar significativamente tus habilidades.

Ética y Responsabilidad: Mantener siempre un enfoque ético y actuar con responsabilidad es fundamental. El hacking ético se basa en la confianza y la integridad.