Pentesting Web

En el ámbito de la ciberseguridad, el pentesting web —o prueba de penetración en aplicaciones web— se ha convertido en una técnica indispensable para identificar vulnerabilidades antes de que puedan ser explotadas por actores maliciosos. A través de simulaciones de ataques reales, los expertos en seguridad, conocidos como pentesters o hackers éticos, evalúan la robustez de los sistemas online y ayudan a corregir fallos que podrían poner en riesgo la seguridad de los datos.

¿Por qué es tan importante el Pentesting Web?

En un mundo donde las ciberamenazas evolucionan de manera constante, realizar pentesting en aplicaciones web es vital para mantener la seguridad y prevenir intrusiones. Algunas de las ventajas más destacadas incluyen:

Detección de vulnerabilidades críticas

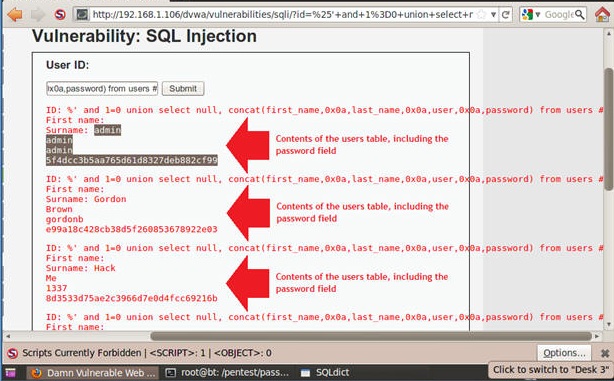

El pentesting permite identificar problemas graves de seguridad, como inyecciones SQL o ataques de Cross-Site Scripting (XSS). Estas vulnerabilidades pueden ser utilizadas por hackers para obtener acceso a sistemas o datos confidenciales.

Prevención de ataques

Al realizar una prueba de penetración de manera proactiva, es posible corregir los puntos débiles antes de que los ciberdelincuentes puedan aprovecharlos, reduciendo considerablemente las posibilidades de sufrir una brecha de seguridad.

Cumplimiento con normativas

Muchos sectores requieren auditorías de seguridad regulares para cumplir con normativas como PCI-DSS, HIPAA o el RGPD. El pentesting es una herramienta valiosa para demostrar que una organización está tomando las medidas necesarias para proteger sus sistemas.

Mejorar la eficacia de la seguridad

Las pruebas periódicas también permiten a las empresas mejorar sus estrategias de defensa, ajustando sus medidas de seguridad con base en los resultados obtenidos.

Metodología del Pentesting Web

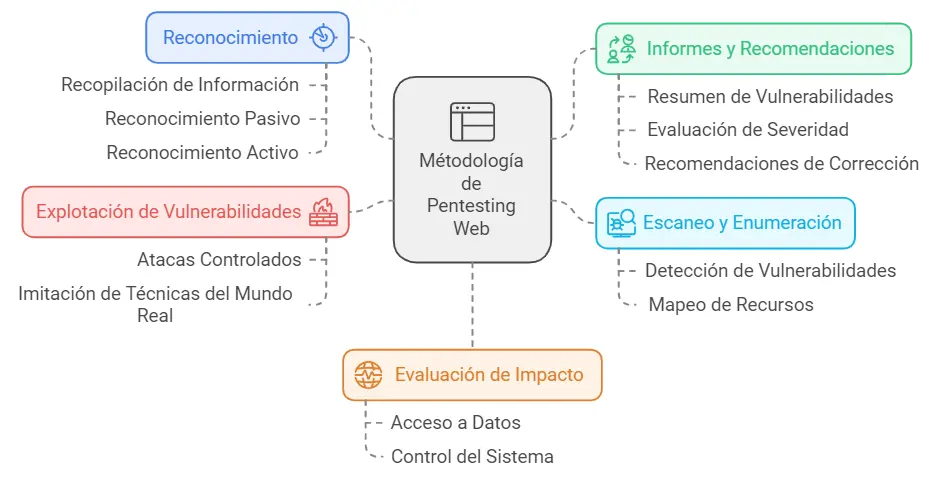

El proceso de pentesting web sigue una serie de pasos que aseguran un análisis exhaustivo de la aplicación:

Fase de reconocimiento (Reconnaissance)

Se recopila información sobre el objetivo, incluyendo detalles sobre las tecnologías utilizadas, dominios, IPs y configuraciones del sistema. Esto puede hacerse de forma pasiva, sin interactuar con el sistema, o activa, interactuando directamente con la aplicación.

Escaneo y enumeración

Aquí se utiliza software especializado para detectar vulnerabilidades potenciales y mapear los recursos disponibles, como formularios de entrada de datos, páginas, y otros puntos de interacción con el usuario.

Explotación de vulnerabilidades

Una vez detectados los posibles fallos, se realizan ataques controlados para evaluar el alcance de cada vulnerabilidad. Los pentesters imitan técnicas que podrían ser utilizadas en ataques reales, como inyecciones de código o manipulación de sesiones.

Evaluación del impacto

Después de los intentos de explotación, se evalúa el impacto potencial, como la capacidad de acceder a información privada o tomar el control de partes del sistema.

Informe y recomendaciones

Finalmente, los resultados se documentan en un informe detallado que incluye las vulnerabilidades encontradas, su severidad y las recomendaciones específicas para corregirlas.

Herramientas comúnmente utilizadas en Pentesting Web

Para llevar a cabo un pentesting web, se emplean diversas herramientas que facilitan la detección de fallos de seguridad. Algunas de las más comunes incluyen:

Burp Suite: Una plataforma integral para pruebas de seguridad de aplicaciones web que incluye herramientas para escaneo, explotación y análisis de vulnerabilidades.

OWASP ZAP (Zed Attack Proxy): Herramienta gratuita enfocada en la búsqueda de fallos en aplicaciones web.

Nmap: Utilizado para mapear servicios y puertos abiertos en el sistema.

Nikto: Escáner de servidores que detecta configuraciones inseguras y vulnerabilidades.

Metasploit: Framework que ayuda a ejecutar pruebas de penetración y explotar vulnerabilidades de manera controlada.

Retos del Pentesting Web

El pentesting web no está exento de desafíos. Entre los principales obstáculos que enfrentan los pentesters están:

Complejidad de las aplicaciones: Las aplicaciones modernas a menudo dependen de múltiples tecnologías que pueden dificultar la evaluación de seguridad.

Evasión de medidas de seguridad: Los sistemas de defensa como firewalls o sistemas de detección de intrusiones pueden complicar las pruebas.

Actualizaciones frecuentes: Las aplicaciones web suelen actualizarse de manera constante, lo que implica la necesidad de pruebas continuas para detectar posibles fallos en las nuevas versiones.

Cumplimiento Legal y Ético: Es fundamental contar con la autorización adecuada para realizar pruebas de penetración y asegurarse de seguir un marco ético en todo momento.